Cyberhub.am. Վերջին շրջանում Telegram-ում լայն տարածում է գտել մի խաբեություն, որը առաջին հայացքից որևէ վտանգ չի պարունակում։

Ամեն ինչ սկսվում է սովորական, նույնիսկ հուզիչ հաղորդագրությունից.

«Բարև, մի փոքր խնդրանք ունեմ։

Մեր ընտանիքից մի երեխա մասնակցում է բարեգործական նկարչական մրցույթի։

Հաղթանակը բուժման համար դրամաշնորհ ստանալու հնարավորություն է։

Եթե ժամանակ ունենաս, խնդրում եմ քվեարկիր»։

Հաղորդագրությունը գալիս է ծանոթ մարդու կողմից՝ գործընկեր, բարեկամ, ընկեր։ Եվ հենց դա է խնդրի էությունը. մարդիկ վստահում են հաղորդագրությանը, որովհետև վստահում են ուղարկողին։

Կարդացեք նաև

Իրականում, սակայն, սա սոցիալական ինժեներիայի դասական հարձակում է։

Քայլ 1․ վստահության շահագործում

Խաբեության առաջին փուլում հարձակվողը խաղում է երեք բանի վրա՝

- կարեկցանք (երեխա, բուժում, բարեգործություն),

- շտապողականություն (մրցույթ, վերջնաժամկետ),

- վստահություն (հաղորդագրությունը ուղարկված է ծանոթի կողմից)։

Այս պահին որևէ ակնհայտ վտանգ չկա։ Կարևորն այն է, որ հաղորդագրությունը չի գալիս կեղծ էջից, այլ արդեն զավթված Telegram հաշվից։

Քայլ 2․ կասկած չառաջացնող հղում

Հաղորդագրությանը կցված է հղում, որը արտաքինից անվնաս է թվում, օրինակ՝

hxxps://tg[.]pics/pomosh-mechta

Սակայն սա ընդամենը քողարկում է։ Հղումը իրականում վերահասցեավորում է դեպի լրիվ այլ տիրույթ, օրինակ՝

hxxps://garden[.]alwaro[.]bond/27

Հարձակվողները օգտագործում են հղումների կարճացման հարթակներ և բազմաստիճան վերահասցեավորումներ, որպեսզի օգտատերը չնկատի իրական հասցեն։

Քայլ 3․ Կեղծ «մրցույթի» էջը

Բացված էջը բավական լավ մշակված է․

- մանկական նկարներ,

- մրցույթի նկարագրություն,

- հետհաշվարկ,

- «հովանավորների» լոգոներ,

- «Քվեարկել» կոճակներ։

Էջը ստեղծված է այնպես, որ կասկած չառաջացնի անգամ փորձառու օգտատերերի մոտ։ Սա պատահական չէ․ խաբեության արդյունավետությունը մեծապես կախված է վստահելի տեսքից։

Քայլ 4․ խուսափում անվտանգության ստուգումներից

Հետաքրքիր առանձնահատկություն․ կայքը տարբեր կերպ է պահում իրեն՝ կախված նրանից, թե ով է այն բացում։

Եթե հղումը ստուգվում է ավտոմատ գործիքներով (օրինակ՝ URLScan.io), այն կարող է՝

- բացել լրիվ այլ բովանդակություն,

- վերահասցեավորել TikTok կամ այլ կայք,

- ընդհանրապես չցուցադրել «մրցույթը»։

Բայց եթե հղումը բացվում է կասկած չհարցուցող IP հասցեից ու սարքից՝ էջը լիարժեք աշխատում է։ Սա արվում է, որպեսզի խաբեությունը հնարավորինս երկար մնա չբացահայտված։

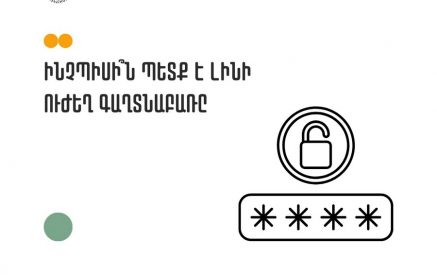

Քայլ 5․ «քվեարկության հաստատում» — իրական հարձակումը

«Քվեարկել» կոճակը տանում է մի էջ, որը արտաքինից նման է Telegram-ի պաշտոնական մուտքի էջին։

Այն ներկայացվում է որպես «քվեարկության ստուգման համակարգ» և խնդրում է նշել՝

- երկիրը,

- հեռախոսահամարը։

Այստեղ սկսվում է ամենավտանգավոր փուլը։

Իրականում ինչ է տեղի ունենում

- Կայքը ֆոնային ռեժիմում փորձում է մուտք գործել ձեր Telegram հաշիվ։

- Telegram-ը ձեզ ուղարկում է իրական հաստատման կոդ։

- Կեղծ էջը խնդրում է մուտքագրել այդ կոդը։

- Եթե դուք մուտքագրում եք այն, հարձակվողը ստանում է լիարժեք հասանելիություն ձեր հաշվին։

Սա պարզ «ֆիշինգ ձև» չէ։ Կայքը իրական ժամանակում աշխատում է Telegram-ի մուտքի մեխանիզմի հետ, ինչի ապացույցն է այն, որ սխալ կոդ մուտքագրելիս անմիջապես ստացվում է սխալի հաղորդագրություն։

Ինչ նշանների վրա ուշադրություն դարձնել

- Telegram-ով ստացված «քվեարկության» կամ «աջակցության» խնդրանքներ

- Telegram-ին նմանվող, բայց կասկածելի տիրույթներ

- Telegram հաստատման կոդ մուտքագրելու պահանջ կայքում

- Հեռախոսահամար հարցնող «ստուգման» էջեր

Ինչ անել նման դեպքերում

- Մի բացեք հղումը

- Երբեք մի մուտքագրեք Telegram-ի հաստատման կոդը որևէ կայքում

- Զգուշացրեք ուղարկողին այլ կապի միջոցով՝ նրա հաշիվը հավանաբար զավթված է

- Միացրեք Telegram-ի երկփուլ հաստատումը (2FA)

Եթե արդեն մուտքագրել եք տվյալներ՝

- անհապաղ դուրս եկեք բոլոր ակտիվ սեսիաներից,

- փոխեք գաղտնաբառը,

- տեղեկացրեք ձեր կոնտակտներին։